Các nhóm hacker Trung Quốc thường hoạt động có tổ chức dưới sự giám sát của quân đội Trung Quốc.

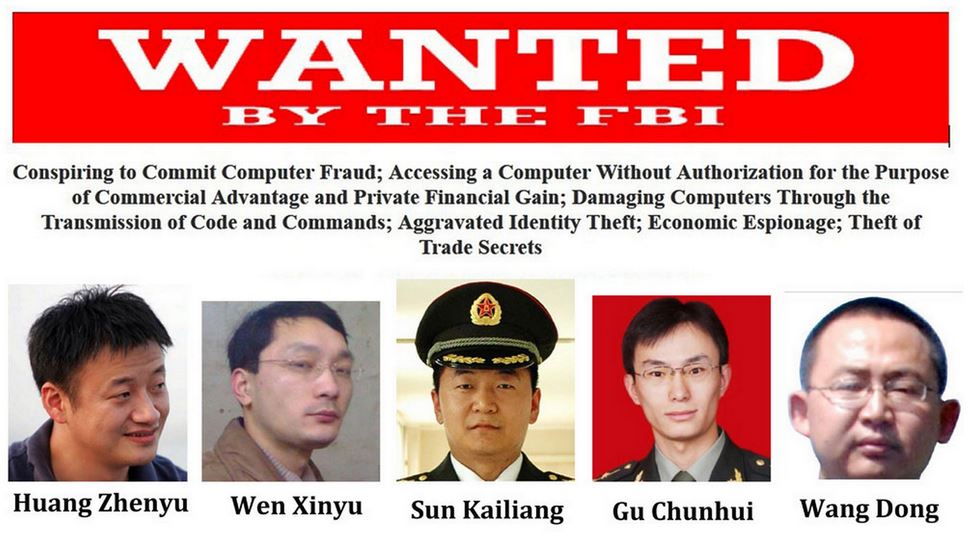

5 sĩ quan của "Đơn vị 61398", còn có tên gọi "Comment Crew" bị FBI truy nã

Wang Dong (bí danh UglyGorilla), một trong số những sĩ quan Trung Quốc bị Mỹ cáo buộc lần này đã từng đăng đàn mạng xã hội với tuyên bố rằng anh ta "không có tham vọng gì" mà muốn là "kẻ ngốc lang thang khắp thế giới với một thanh kiếm".

Một sĩ quan khác, Sun Kailiang (bí danh Jack Sun), sinh ra và lớn lên tại huyện Bái, tỉnh Giang Tô – quê hương của Hán Cao Tổ Lưu Bang, một trong những nhân vật lịch sử được Mao Trạch Đông sùng bái.

Đây là hai trong số năm sĩ quan của quân đội Trung Hoa bị Bộ Tư Pháp Hoa Kỳ ra lệnh truy nã vào tuần này với tội danh tấn công vào các máy chủ của nhiều công ty lớn tại Mỹ nhằm thu thập các bí mật thương mại nhằm phục vụ cho lợi ích của các công ty Trung Quốc. Cả 5 sĩ quan này đều được cho là thuộc về một đơn vị đặc biệt của quân đội Trung Quốc có tên "đơn vị 61398".

Hiện tại, ít ai nắm được các chi tiết về 5 sĩ quan/hacker này. Song, các trang web của Trung Quốc, các cuộc phỏng vấn với các chuyên gia bảo mật số, và thông tin các hacker từng "tung hoành" tại Trung Quốc đã tiết lộ những đặc điểm chung các hacker quân đội Trung Quốc bị Mỹ truy nã. Những thông tin này cũng cho thấy "nền văn hóa hacker quân sự" tại Trung Quốc là một bức tranh phức tạp với nhiều động cơ, nhiều tổ chức đứng ra thuê hacker phục vụ cho mục đích của mình và lòng trung thành đang dần một thay đổi của các hacker.

Phần lớn các hacker làm việc cho quân đội Trung Quốc đều ở vào độ tuổi 20, 30. Họ được đào tại tại các trường đại học thuộc biên chế của quân đội Trung Hoa và được nhà nước Trung Hoa Đại Lục sử dụng theo những cách khá phức tạp. Phần lớn các hacker làm việc trực tiếp cho quân đội thường có lịch làm việc 8 tiếng một ngày và có lương không cao – dựa theo thông tin từ các hacker giải nghệ và các chuyên gia bảo mật.

Một vài nhân viên chính phủ và quân đội cũng hoạt động với tư cách "lính đánh thuê" trong thời gian rảnh rỗi của riêng mình: họ bán tài năng của mình cho các tổ chức chính phủ hoặc tư nhân, và đôi khi cũng sẽ tham gia vào một nhóm mạng xã hội cùng nhau.

Adam Segan, một học giả về Trung Quốc và bảo mật số tại Viện Quan hệ Quốc tế, New York, Mỹ cho biết: "Có rất nhiều kiểu quan hệ. Một vài hacker của Quân đội Nhân dân Trung Hoa sẽ ký hợp đồng phục vụ với các doanh nghiệp quốc danh. Để thu được các công nghệ tối quan trọng, hacker của Quân đội Trung Hoa có thể được giao nhiệm vụ tấn công vào một số quốc gia cụ thể".

Chính phủ Obama phân biệt rất rõ giữa hành vi hack để bảo vệ an ninh quốc gia (được Mỹ coi là "chơi đẹp") và hành vi hack để thu thập các bí mật thương mại nhằm mang lại lợi thế cạnh tranh bất chính cho các tập đoàn (được Mỹ coi là "bất hợp pháp"). Ngược lại, Trung Quốc và nhiều quốc gia khác buộc tội Mỹ đang tiến hành cả 2 loại hình tình báo trực tuyến nói trên.

Trong một động thái có thể coi là hành động trả đũa từ Bắc Kinh, vào ngày thứ Năm vừa qua một cơ quan nhà nước tại Trung Quốc đã đưa ra kế hoạch thắt chặt quản lý các công ty Internet đang làm việc tại Trung Quốc. Văn phòng Thông tin Internet Quốc gia Trung Quốc cho biết, chính phủ nước này sẽ nghiên cứu các quy trình mới nhằm đánh giá các vấn đề bảo mật tiềm ẩn từ công nghệ Internet và các dịch vụ được các ngành "có liên quan tới an ninh quốc gia và lợi ích cộng đồng" sử dụng – hãng thông tấn quốc gia Xinhua khẳng định.

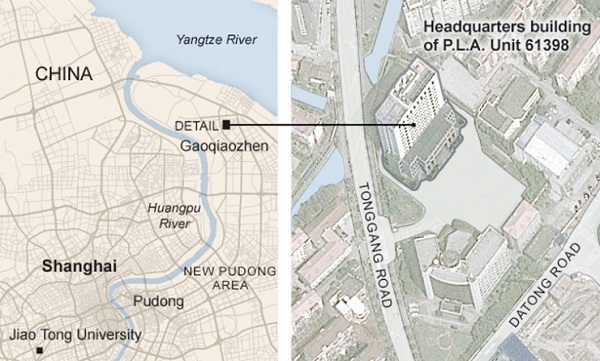

Trong bản cáo trạng đưa ra vào ngày thứ hai tuần trước, nước Mỹ buộc tội Wang, Sun và 3 sĩ quan Trung Quốc khác đang tham gia vào "Đơn vị 61398" của quân đội Trung Quốc. Theo một văn bản nghiên cứu do công ty bảo mật Mandiant, Virginia, Mỹ tung ra, nhóm hacker này hoạt động từ tầng 12 thuộc một tòa tháp màu trắng nằm tại ngoại ô Thượng Hải.

Đơn vị 61398 được coi là nhóm nguy hiểm số 1 trong số các nhóm hacker được phỏng đoán đang đóng tại Trung Quốc. Trong ngành công nghiệp bảo mật tại Mỹ, "Đơn vị 61398" còn được gọi là "Comment Crew" ("Đội Bình luận"), Shanghai Group ("Nhóm Thượng Hải") hoặc APT1.

Một số thành viên của Đơn vị 61398 hoạt động khá tích cực trên các mạng xã hội của Trung Quốc. 3 thành viên Wang, Sun và Wen Xinyu đều thuộc về một nhóm có tên "Những kẻ khốn khó sống bằng tiền trợ cấp" (Poor Folks Fed by Public Funds) trên dịch vụ chat/mạng xã hội lớn nhất Trung Quốc QQ.

Tổng cộng, Comment Crew (Đơn vị 61398) có 24 thành viên. Các thành viên đáng chú ý của 61398 bao gồm cả Mei Qiang, mật danh SuperHard – đối tượng được Mandiant nêu đích danh trong bản báo cáp nói trên và Xu Yaoling – một hacker có tên giống hệt với một tác giả tại Đại học Khoa học và Công nghệ của Quân đội Giải phóng Nhân dân Trung Hoa (một trường quân sự đóng tại Nam Kinh) vốn đã từng viết nhiều tài liệu về hack và bảo mật.

Ông Wang đã từng gửi nhiều thông điệp lên một diễn đàn quân sự chính thức của Trung Quốc vào năm 2004, với tên gọi "Green Field". Tự gọi mình là "một người quan tâm tới quân sự", Green Field đã từng đặt câu hỏi "Liệu quân đội của chúng ta có đủ khả năng để chống lại quân Mỹ hay không?" trên diễn đàn nói trên. Trang cá nhân của Wang trên diễn đàn này cho biết tên thật của "Green Field" là "Jack Wang". Tất cả các email gửi đến địa chỉ mail được Wang ghi chú trên diễn đàn đều không được trả lời. Viên sĩ quan này thường để lại chữ ký "ug" (viết tắt của "Ugly Gorilla") trên các đoạn mã độc viết ra.

"Tôi nghĩ họ là những người lính được đào tạo về công nghệ máy tính chứ không hẳn là những người giỏi công nghệ được đưa vào quân đội", một hacker từng thực hiện các "nhiệm vụ phòng thủ" cho Quân đội Trung Quốc và nhiều tổ chức an ninh khác khẳng định.

Thế nhưng Comment Crew (Đơn vị 61398) không phải là thế lực hacker duy nhất tại Trung Quốc: theo New Yorrk Times, hành vi hack tại các tập đoàn và trong giới tội phạm phổ biến không kém gì trong chính phủ. Thậm chí, các hội chợ, lớp học và các diễn đàn Internet tại quốc gia đông dân nhất thế giới còn cổ vũ cho hành vi thường bị coi là phạm pháp này.

Rất nhiều chuyên gia bảo mật tại phương Tây tập trung vào các hacker có liên hệ trực tiếp với các chính phủ. FireEye, công ty mẹ của Mandiant, đóng tại California, Mỹ, hiện đang theo dõi ít nhất là 25 "nhóm hiểm họa từ Trung Quốc đang hoạt động mạnh", trong đó có ít nhất 22 nhóm thuộc về chính phủ nước này – dựa theo tuyên bố từ Darien Kindlund, quản lý thông tin về các mối đe dọa bảo mật tại FireEye. Trong số này, có ít nhất 5 nhóm hacker có liên hệ trực tiếp với một hoặc nhiều tổ chức quân sự. Theo lời ông Kindlund, đây chỉ là một con số ước tính đã có phần lỗi thời.

Joe Stewart, một chuyên gia bảo mật tại Dell SecureWorks, cho biết: Tính cho tới năm ngoái, Đơn vị 61398 cùng một nhóm hacker khác có tên "Beijing Group" ("Nhóm Bắc Kinh") đã trực tiếp sử dụng phần lớn trong số 25.000 tên miền trực tuyến mà Stewart theo dõi. Beijing Group sử dụng một nhóm địa chỉ IP riêng được Stewart lần dấu vết trở về thủ đô Bắc Kinh và về mạng của China Unicom, một trong 3 nhà cung cấp dịch vụ viễn thông Internet quốc doanh lớn nhất của Trung Quốc.

Các chuyên gia bảo mật phương Tây đã lần tìm địa chỉ IP về nhiều cơ sở được quân đội Trung Quốc dùng để thực hiện tấn công số.

"Các hành vi gián điệp được thực hiện tại đó", ông Stewart khẳng định, mặc dù cho tới giờ vẫn chưa có bằng chứng cho thấy Beijing Group làm việc trực tiếp với China Unicom hoặc bất kì tổ chức chính phủ nào.

Khi New York Times thực hiện cuộc gọi tới số điện thoại của đại diện chính thức từ China Unicom, người nghe máy đã từ chối trả lời.

Các mục tiêu mà Comment Crew và Beijing Group theo đuổi có thể trùng lặp với nhau. Cả 2 nhóm hacker này đều tấn công vào các công ty và tổ chức chính phủ của nước ngoài, song Beijing Group cũng tập trung vào "các tổ chức hoạt động xã hội", ví dụ như những nhóm người lưu vong từ Tây Tạng và Tân Cương. Stewart khẳng định 2 đơn vị này chịu trách nhiệm phát triển phần lớn trong số 300 nhóm mã độc đã được phát hiện trên toàn cầu.

Các chuyên gia bảo mật phương Tây cho biết, các vụ tấn công tình báo của Trung Quốc nhắm vào các tập đoàn nước ngoài bắt đầu từ cuối năm 2006. Trước đó, các vụ hack thường tập trung vào các cơ quan chính phủ hoặc các nhà thầu. Các chuyên gia này cho biết làn sóng hack với mục tiêu kinh tế đầu tiên thường xuất phát từ Trung Quốc, đặc biệt là từ Comment Crew. Sau đó một năm, nhóm Beijing Group bắt đầu nổi lên.

Vươn vòi bạch tuộc để hack khắp nơi

Mặc dù chính quyền Obama đã liên tục tập trung phát hiện các vụ hack có mục tiêu kinh tế, các hacker bị nghi ngờ làm việc cho chính phủ Trung Quốc đã đột nhập thành công vào khá nhiều cơ quan chính phủ nước ngoài. Ví dụ, FireEye cho biết đã theo dõi các cuộc tấn công nhằm vào các tổ chức chính phủ tại Đài Loan và nhắm vào một giáo sư tại Ấn Độ có quan điểm ủng hộ Tây Tạng độc lập. FireEye cho biết, các hacker thực thi các vụ tấn công nói trên thuộc về nhóm "Shiquiang Gang" ("Bè lũ Shiquiang"). Một nhóm hacker khác tại Đại Lục cũng đã tấn công các cơ quan chính phủ và các tập đoàn Nhật Bản bằng cách gài mã độc lên các trang tin truyền thông nhằm lây lan cho máy tính của người dùng.

Giám đốc Kindlund của FireEye cho biết, các chuyên gia bảo mật sẽ xem xét nhiều yếu tố để xác định xem hacker là người hoạt động cho chính phủ hay là hacker "đánh thuê". Một trong các yếu tố quan trọng nhất là các biện pháp tự bảo vệ của hacker: hacker quân sự sẽ hoạt động bài bản hơn. Yếu tố tiếp theo là đối tượng tấn công: hacker thường xuyên tấn công vào nhiều loại mục tiêu khác nhau thường sẽ là hacker "đánh thuê".

Một văn phòng được quân đội Trung Quốc dùng để tấn công các tập đoàn & chính phủ Mỹ, đặt tại Thượng Hải.

Trong những tháng gần đây, FireEye đã theo dõi một hacker tấn công cả vào một tổ chức quốc phòng nước ngoài, các công ty hàng không và sau đó tấn công vào một dịch vụ giải trí trực tuyến. Sau đó, FireEye kết luận rằng đây chỉ là một hacker chuyên "đánh thuê", không thuộc về một tổ chức quân sự cụ thể nào cả.

Các chuyên gia bảo mật toàn cầu vẫn chưa tìm ra biện pháp nào để ngăn chặn các nhóm hacker quân sự của Trung Quốc. Đầu năm 2013, các quan chức Mỹ hy vọng rằng bản báo cáo từ Mandiant và những lời chỉ trích nặng nề từ chính phủ Obama sẽ khiến Đơn vị 61398 ngừng hoạt động. Thực tế, nhóm này chỉ ngừng hoạt động trong vòng khoảng 5 tháng và cho đến giờ đã đạt mức độ hoạt động tương đương với thời điểm trước 2013.

"Chúng vẫn sử dụng các chiến lược giống nhau nhưng lại bắt đầu tấn công từ các hạ tầng khác. Các công cụ tấn công chỉ thay đổi rất ít. Nhìn chung, phần lớn các thay đổi đều là quá nhỏ", ông Kindlund phân tích về sự thay đổi của 61398 trước và sau khi tạm ngừng.

Xem thêm: Hacker Trung Quốc đang lên kế hoạch trả thù Việt Nam

Theo Diễn đàn đầu tư